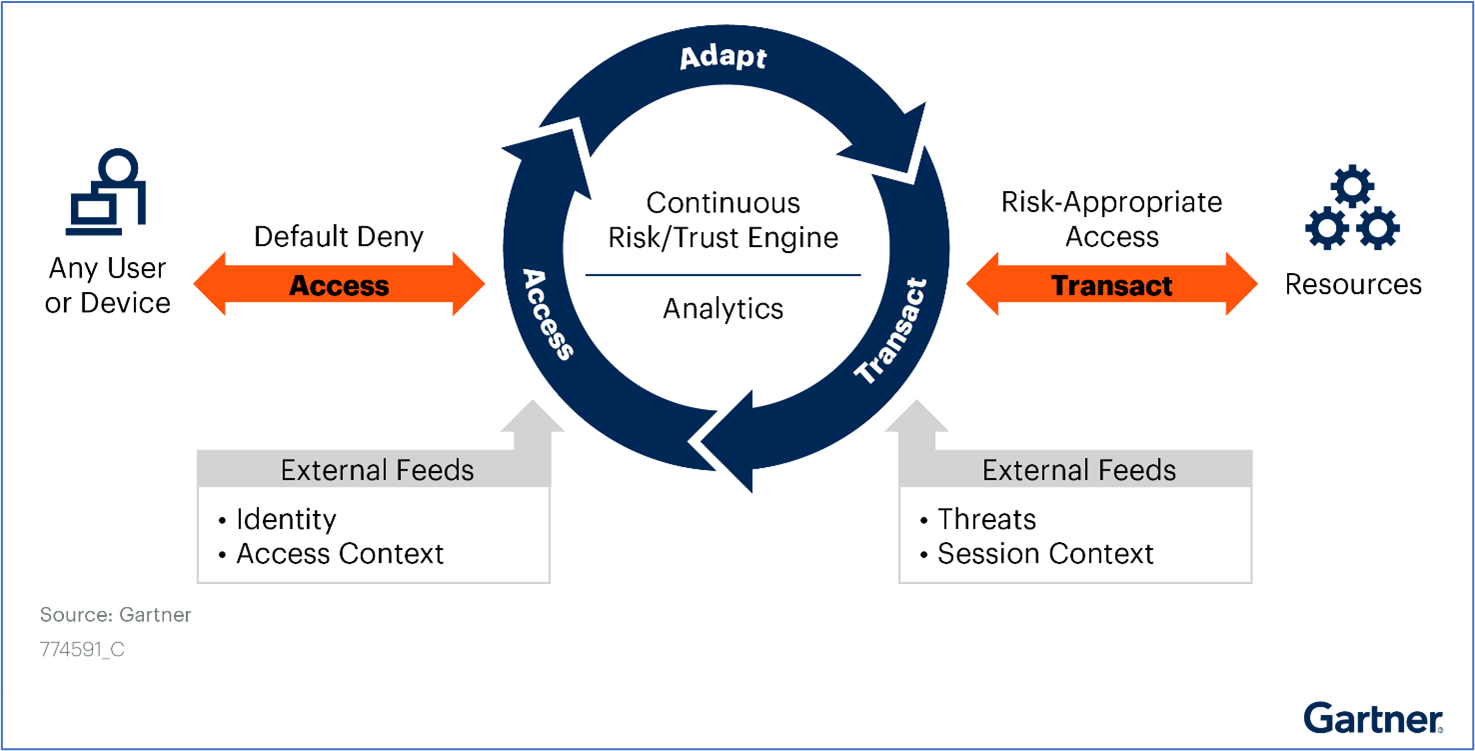

Der inzwischen weit verbreitete Ausdruck „Zero Trust“ bezieht sich auf ein Cybersecurity-Modell, das den Zugang zu Anwendungen und Daten standardmäßig verweigert. Im Jahr 2010 stellte der Forrester-Forscher John Kindervag die These auf, dass der effektivste Weg zur Abwehr von Bedrohungen darin besteht, den Zugang zu Netzwerken und Workloads nur auf der Grundlage einer kontinuierlichen, kontextbezogenen und risikobasierten Überprüfung der Nutzer zu gewähren.

Nach dem Zero-Trust-Framework gibt es drei Grundprinzipien:

- Egal ob Daten, Workloads, Nutzer oder Geräte – grundsätzlich gilt nichts als vertrauenswürdig.

- Der Zugriff auf Daten, Anwendungen und Systeme des Unternehmens ist nur auf der Grundlage der festgelegten Sicherheitsrichtlinien und nach dem Least-Privilege-Prinzip möglich: Die Benutzer erhalten nur die Berechtigungen, die sie für ihre jeweiligen Aufgaben benötigen.

- Alle Benutzer, Konten und Geräte müssen eine umfassende Sicherheitsprüfung durchlaufen, die alle Risiken berücksichtigt.

Abbildung. 1 – Wie ein Zero-Trust-System funktioniert

(Quelle: Gartner)

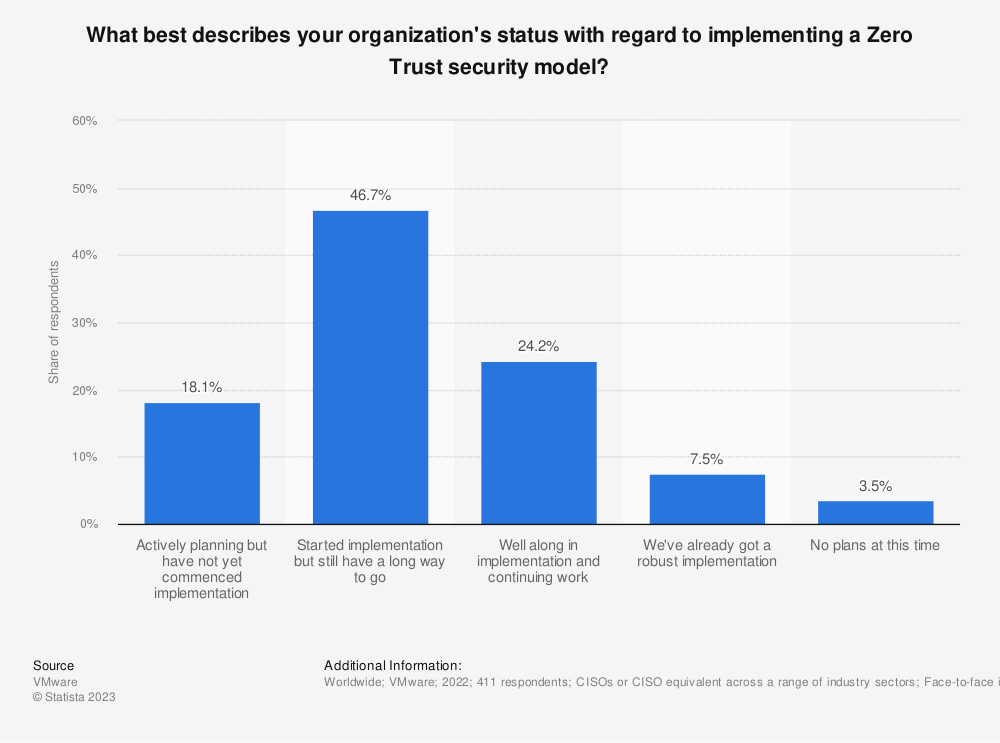

Die Effektivität von Zero Trust hat dazu geführt, dass immer mehr Organisationen das Modell anwenden.

Abbildung. 2 – Umsetzung des Zero-Trust-Modells

Im Jahr 2022 haben bereits 96,5 % der Befragten verschiedene Bestandteile des Modells umgesetzt oder die Umsetzung aktiv geplant. Nur 3 % der Befragten haben zum Zeitpunkt der Befragung keine Zero-Trust-Maßnahmen geplant.

(Quelle: Statista)

Was manche Sicherheitsverantwortliche noch davon abhält, diesen Ansatz zu übernehmen, sind die Bedenken, ihre Strategie und Architektur dafür grundlegend ändern zu müssen.

Die Entwicklung und Implementierung einer Zero-Trust-Architektur erfordern jedoch keine vollständige Überarbeitung der Sicherheitskontrollen, die das Unternehmen bereits anwendet. Mit der richtigen Umsetzung ist es möglich, die Cybersicherheit zu stärken und sofort erhebliche Fortschritte zu erzielen.

Die effektive Umsetzung des Zero-Trust-Modells

Um ein Zero-Trust-Modell effektiv umzusetzen, müssen Unternehmen zunächst ihre kritischen Daten und Anwendungen identifizieren. Zudem müssen sie mittels Risikobewertung und Vulnerability Management Schwachstellen in der bestehenden Infrastruktur aufdecken, Risikobereiche identifizieren und Prioritäten festlegen.

Sobald die kritischen Daten und Anwendungen sowie die Schwachstellen bekannt sind, müssen Unternehmen ihr Netzwerk nach Zugriffsanforderungen, Benutzerrollen und Datensensibilität unterteilen. So können sie frühzeitig Regeln und passwortgeschützte Bereiche im gesamten Netzwerk festlegen. Wichtig ist dabei die Einführung von Multi-Faktor-Authentifizierung (MFA), um die Sicherheit der geschützten Bereiche durch die Kombination von Passwörtern mit mindestens einem weiteren Authentifizierungsinstrument zu erhöhen.

Ein weiterer Faktor, der zur Sicherheit beiträgt, ist die Einführung einer kontinuierlichen Überwachung durch ein Security Operations Center. Unternehmen sollten Lösungen für das Monitoring und die Erkennung von Bedrohungen einsetzen, die einen vollständigen Echtzeitüberblick über den Netzwerkverkehr, das Benutzerverhalten und den Gerätestatus bieten. So können sie mögliche Anzeichen von Angriffen schon frühzeitig erkennen. Künstliche Intelligenz, Automatisierung und maschinelles Lernen können hier wertvolle Unterstützung leisten, indem sie die Analysten dabei unterstützen, ungewöhnliche Vorgänge zu erkennen und darauf entsprechend zu reagieren.

Die Vorteile des Zero-Trust-Modells

Angesichts der sich kontinuierlich weiterentwickelnden Cyber-Bedrohungen bietet das Zero-Trust-Modell einen umfassenden und dynamischen Sicherheitsansatz, der die Risiken für ein Unternehmen reduziert. Die Anwendung des Least-Privilege-Prinzips begrenzt auch die potenziellen Auswirkungen eines Verstoßes und verbessert die allgemeine Sicherheit, da jede Zugriffsanfrage überprüft und validiert werden muss.

Zusätzlich zur Stärkung der Sicherheit unterstützt die Anwendung dieser Prinzipien auch die Einhaltung gesetzlicher Vorschriften. Durch die Entwicklung einer Zero-Trust- Architektur erfüllt das Unternehmen die gesetzlichen Anforderungen an den Datenschutz durch Zugriffskontrollen und Risikominimierung. Darüber hinaus erhalten Unternehmen einen zentralen Überblick über das Netzwerk, was die administrativen Aufgaben vereinfacht und optimiert.

Aufgrund seiner Anpassungsfähigkeit und Skalierbarkeit passt sich ein Zero-Trust-Modell zudem an die sich ändernden Geschäftsanforderungen an, wie z. B. die zunehmende Arbeit aus dem Homeoffice und die Einführung einer wachsenden Zahl von Cloud-Services.