Zero Trust, ovvero “non fidarti di nessuno”. L’espressione, ormai diffusissima nel mondo della cybersecurity, fa riferimento a un modello di sicurezza informatica che nega di default, ovvero per impostazione predefinita, l’accesso alle applicazioni e ai dati. Nel 2010 è stato il ricercatore di Forrester John Kindervag a teorizzare che la prevenzione delle minacce si possa ottenere più efficacemente concedendo l’accesso alle reti e ai workload solo sulla base di criteri improntati a una verifica continua, contestuale e basata sul rischio a cui sono esposti gli utenti e i dispositivi associati.

In base al paradigma Zero Trust, sono tre i principi fondamentali da seguire.

- In primo luogo, tutte le entità – dati, workload, utenti e dispositivi – vanno considerate non attendibili per principio.

- L’accesso a dati, applicazioni e sistemi aziendali va consentito solo sulla base delle policy di sicurezza adottate dall’organizzazione e seguendo la regola del privilegio minimo: a ogni utente vengono concessi solo i permessi di cui ha bisogno per svolgere le proprie mansioni.

- Infine, deve essere attuato un monitoraggio completo della sicurezza, con verifiche risk-based, che tengano conto cioè del rischio di compromissione a cui sono esposti utenti, account e dispositivi.

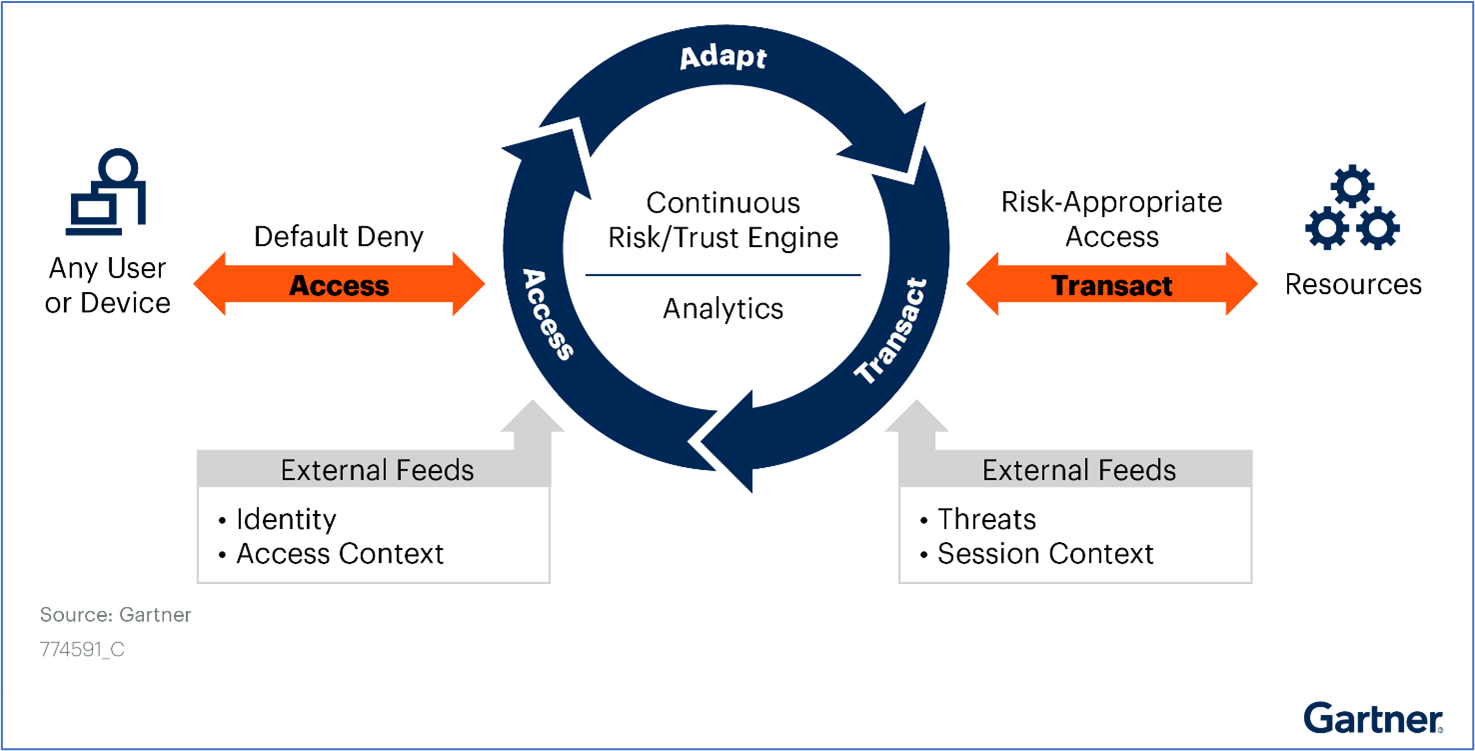

Fig. 1 – Come funziona un sistema Zero Trust

(Fonte: Gartner)

L’efficacia della formula ha fatto sì che lo Zero Trust sia oggi il modello di sicurezza scelto da un numero sempre crescente di organizzazioni.

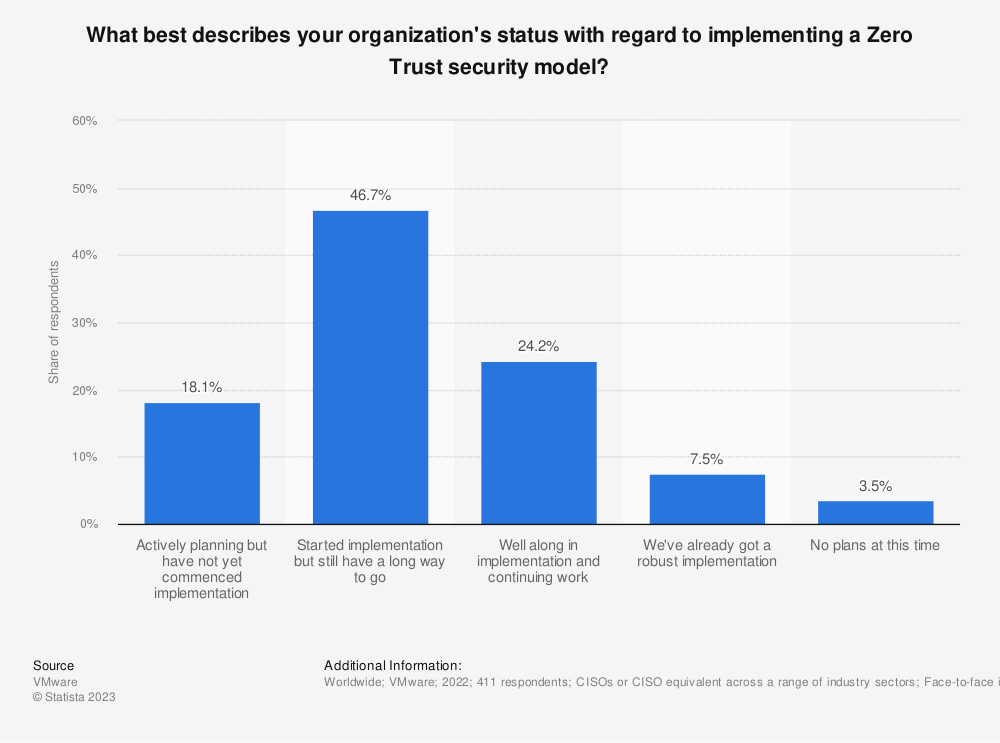

Fig. 2 – Stato di implementazione del modello Zero Trust

Nel 2022, il 96,5% degli intervistati era già in varie fasi di implementazione o stava pianificando attivamente di mettere in pratica un approccio alla sicurezza Zero Trust. D'altro canto, il 3% degli intervistati non ha intenzione di farlo

(Fonte: Statista)

Tuttavia, a frenare i responsabili della sicurezza dalla sua adozione è spesso il timore di dover approntare grandi cambiamenti nella strategia e nell’architettura richieste dalla nuova filosofia.

In realtà, progettare e implementare un’architettura Zero Trust non richiede la completa revisione dei controlli di sicurezza già in uso presso l’azienda. Con il giusto approccio, è possibile aumentare il livello di protezione e ottenere subito vantaggi significativi sul piano della sicurezza.

Come implementare in modo efficace il modello Zero Trust

Per implementare efficacemente un modello Zero Trust, occorre innanzitutto identificare le risorse aziendali critiche. Il primo passo consiste infatti nel determinare gli asset a maggior valore da proteggere, individuando i dati, le applicazioni e i sistemi che sono cruciali per la continuità del business e l’operatività aziendale. È poi importante eseguire una valutazione dei rischi: Risk Assessment e Vulnerability Management permettono di rilevare le vulnerabilità presenti nell’infrastruttura esistente, per identificare le aree ad alto rischio e stabilire le priorità di mitigazione.

Una volta individuati asset strategici e vulnerabilità, occorre delimitare il “perimetro del trust”. Si tratta cioè di segmentare la rete (spesso di microsegmentare) in base ai requisiti di accesso, ai ruoli degli utenti e alla sensibilità dei dati. In questo modo si stabiliscono regole e controlli sugli accessi puntuali e con un elevato livello di granularità su tutta la rete. Gli esperti consigliano poi di adottare soluzioni di Multi-Factor Authentication (MFA), per rafforzare le verifiche sull’accesso da parte degli utenti ai sistemi aziendali affiancando alla password almeno un altro strumento di autenticazione.

Infine, occorre implementare un monitoraggio continuo tramite il Cyber Defense Center (noto anche come Security Operations Center). È bene che l’organizzazione si doti di soluzioni di monitoraggio e rilevamento delle minacce che garantiscano piena visibilità in tempo reale sul traffico di rete, sul comportamento degli utenti e sullo stato dei dispositivi, per individuare ogni possibile segnale di attacco. L’Intelligenza Artificiale, l’automazione e il Machine Learning possono offrire un aiuto prezioso in questo campo, permettendo agli analisti della sicurezza di rilevare eventuali anomalie e di rispondere in modo tempestivo.

I vantaggi nell’adozione di un modello Zero Trust

Di fronte alla continua evoluzione delle minacce informatiche, il paradigma Zero Trust offre, dunque, un approccio completo e dinamico alla sicurezza, che mitiga l’esposizione al rischio dell’organizzazione. Implementare un modello Zero Trust, infatti, riduce in modo significativo la superficie di attacco proprio perché impone di verificare e convalidare ogni richiesta di accesso. L’adozione della regola del privilegio minimo, inoltre, limita il potenziale impatto di una violazione e migliora la sicurezza generale.

Oltre a una maggiore protezione, l’applicazione di questi principi favorisce anche il rispetto degli obblighi di compliance normativa. Sviluppando un’architettura conforme alle regole dello Zero Trust l’azienda si allinea ai requisiti normativi sulla protezione dei dati, grazie al controllo degli accessi e alla riduzione dei rischi. In più, l’approccio Zero Trust offre alle organizzazioni anche il vantaggio di avere una visione centralizzata della rete, semplificando le attività amministrative e migliorando la governance generale.

A beneficiarne è l’organizzazione nella sua interezza, anche in termini di adattabilità e scalabilità. Il modello Zero Trust si adatta infatti all’evoluzione delle esigenze aziendali, come il ricorso sempre più ampio al lavoro da remoto e l’adozione di un numero crescente di servizi cloud. I principi di sicurezza adottati all’interno del perimetro di rete tradizionale possono essere estesi anche all’esterno, mantenendo la coerenza e la corretta applicazione delle regole.